Mostrando entradas con la etiqueta Laboratorio de redes de la telecomunicación. Mostrar todas las entradas

Mostrando entradas con la etiqueta Laboratorio de redes de la telecomunicación. Mostrar todas las entradas

viernes, 24 de mayo de 2013

Redes Sensoras

Para esta entrada se hablará sobre el tema de redes sensoras, en donde

se desarrolló una simulación de una red sensora. En la simulación se

tomaron en cuenta 3 dimensiones en el eje x, y y z en el que z a que

tanta altura se encuentra el nodo; Imaginemos que los nodos son unas

antenas que se encuentran de manera estática en el aire dichas antenas

pueden percibir objetos pero con una cierta altitud de diferencia,

digamos que un objeto no identificado llamemosló enemigo dicho enemigo

pasa a 30 metros de la antena en donde su radio de percepción

onmidireccional es de cierto alcance 20 metros, entonces el enemigo

pasará desapercibido.

Esta simulación puede ser comparada en situaciones reales como la

detección de ciertos enemigos aereos usando UAVs en donde cada UAV

tiene cierto rango de alcance de vista.

A continuación mostrare la simulación en un video, donde se tienen dos

opciones en la primera parte que tuve problemas en donde se tenía que

tener una cierta matriz en donde cada cuadro tenía que tener un cierta

rango de altitud que al final simplemente se los incormporé a cada

nodo, y cada nodo puede transmitir un mensaje de propagación siempre y

cuando se encuentre en su rango de comunicación.

Video.

Ahora veamos algo de código (el cual se encuentra comentado).

martes, 21 de mayo de 2013

Redes Ad-hoc

Dada la tarea de esta semana de laboratorio me puse a investigar algún

paper que este relacionado con redes ad-hoc y lo que encontre fue el

siguiente paper Location-Aware Services over Vehicular Ad-Hoc Networks

using Car-to-Car Communication por Marios D. Dikaiakos, Andreas

Florides et al. en el cual cubre la aplicación emergente sobre comunicación

de un auto a otro usando redes ad-hoc, aunque actualmente dicho paper

contiene información sobre un protocolo para realizar comunicación

antes mencionada.

Actualmente muchas manufacturadoras de automoviles y centros de

investigación están desarrollando protocolos de comunicación de un

auto a otro ( Inter-Vehicle Communication (IVC) ) y desarrollando

sistemas usando el mismo protocolo para establecer una comunicación de

un auto a otro creando una red vehícular ad-hoc ( Vehicular Ad-Hoc

Networks (VANETs) ). Para poder crear un protocolo de

comunicación de este tipo se tienen que tomar en cuenta ciertos retos:

- Cambios rápidos de conexión a una topología, esto se debe a que los

autos siempre en la mayoría de los casos van en constante

movimiento.

- Frecuentes desconecciones de la red, especialmente en el caso de

cuando haiga una baja densidad de autos y cuando un auto se

encuentre en kilómetros quizá.

- Compresión de datos esto para situaciones en las que haiga límites

de banda ancha.

- La predicción de la viabilidad de la posiíon del auto, esto para

poder recibir dentro de la red caminos pre-hechos.

- El uso de energía se contempla como si no tuviera cierto límite

aunque realmente se toma del auto.

El enfoque que le dieron en el paper es sobre el problema de proveer

servicios a partir de la localización del auto, esto se realiza

tomando ventaja de la comunicación wireless de auto a auto (IVC) y la red

ad-hoc creada a partir de dicha comunicación, se enfocan sobre

servicios distribuidos de información en demanda describiendo las

condiciones de los caminos y disponibilidad de algunos servicios en

algún area geometríca ( Condiciones de tráfico ( congestión, flujo de

tráfico), alertas de tráfico como resultado de viajar en un cierto

camino ( Accidente automovilistico, obstrucción de algún auto ) y un

directorio de servicios ( Localización y listas de precios de

estaciones de gas, listas y menus de restaurantes ).

Cada auto se asume que esta equipado con un sistema embebido con una

pantalla que muestra la interfaz, GPS, una red wireless para la

comunicación IVC y una interfaz que muestra un diagnóstico del auto (

Muestra datos de los sensores que estan montados en el auto y

conectadas con un sistema embebido). También se esta tomando encuenta

que algunos autos pueden estar equipados con una red móvil de

comunicación ( un componente parecido a un telefono ).

El auto establece una red ad-hoc vehícular a tráves de las conexiónes

establecidas por la interfaz wireless del auto, también un cierto

números de lugares que ofrecen servicio entran a la red que también

están equipados con el mismo tipo de interfaz y participan en la

infraestructura de la red ad-hoc vehícular, y a partir de la

referencia geografica de algún auto se puede mostrar ciertos mensajes

del establecimiento. Se toma encuenta que en caso de que no se

encuentre una gran densidad de autos para que la red ad-hoc vehícular

funcione este se comunicará usando la red del dispitivo móvil,

wireless para que este comience a enviar información a todos los autos

en caso de que se encuentre alguno cerca.

Ahora veamos un ejemplo empleado en el paper para poder explicar como

funciona la infraestructura antes mencionada.

Imaginemos en la figura de abajo que un auto A que esta localizado

en la parte superior derecha de la figura y se esta moviendo hacía el

sur en la avenida Woods para llegar a su destino hacía el oeste de la

cuidad. El conductor quiere ir ya sea por la calle Rt513 ó 27, también

esta interesado en ir por gas para el auto sin pagar más de 25 pesos

el litro de gasolina. El conductor pregunta al sistema de navegación

las condiciones de tráfico y algunas alternativas para ir por la calle

Rt513 a este ó la calle 27 al este, y por una localización para ir por

un café y una gasolinera por la misma ruta. A simple vista se puede

observar que es posible ir por la calle Rt513 a tráves de la calle JFK

Dr que es el camino que se encuentra relativamente cerca de A. Pero

antes de trazar dicha ruta el servicio de la infraestructura debería

contestar como respuesta según las peticiones dadas por el conductor,

la interacción entre el conductor y el sistema de navegación puede ser

realizada ya sea por voz o con una interfaz touch screen. La

información solicitada por el conductor del auto A se puede calcular a

partir de datos disponibles en los autos y las instalaciones de la

carretera situados en los tramos de la carretera indicados. Por

ejemplo, el flujo de tráfico en el segmente de Rt513 se puede derivar

mediante la estimación de la velocidad media de los autos en

movimiento en ese segmento por un corto período de tiempo, una

congestión en ese segemente de carretera se puede establecer a partir

deuna consistentemente baja de velocidad media y / o una alta

densidad de vehículos en ese tramo. Del mismo modo, el funcionmiento

de una estación de gasolina en la calle 27 se puede deducir de la

información enviada por la red que se encuentra en la gasolinera, que

específica el tipo de servicio que se ofrece, la dirección y los

precios.

Referencia imagen: Location-Aware Services over Vehicular Ad-Hoc Networks using

Car-to-Car Communication.

Para tomar en cuenta la información dada, el sistema de a borde del auto A

tiene que traducir consultas de usuario final en una secuencia de

consultas sensibles a la localización, cada una de estas preguntas se

debe encaminar hacia su lugar de interés, ya sea por la red ad-hoc o

tráves de la red móvil.

Referencias

Dikaiakos, M. and Florides, A., et al. (2007) Location-Aware Services over Vehicular Ad-Hoc Networks using Car-to-Car Communication. [online] Available at: http://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=4346445 [Accessed: 20 May 2013].

sábado, 11 de mayo de 2013

Redes Satélites

En esta entrada hablaremos primeramente sobre los tipos de satélites que existen, la arquitectura que tienen, tipos de receptores y transmisores, topologías que existen, el porque los hackers quieren hackearlos, el como ellos tienen acceso a los satélites y al finalizar veremos algunos casos reales.

Otro caso que me pareció muy interesante fue que unos hackers quieren comenzar a poner en órbita satélites para evitar la censura en la internet, esto debido a la propuesta de leyes como SOPA. Aquí les pongo un video sobre el proyecto que proponen y una liga a la noticia.

Noticia.

http://thehackernews.com/2012/01/hackers-launching-own-satellites-in.html

Existe una noticia muy relacionada sobre la censura también pero este va relacionada con la famosa página llamada ThePirateBay, en la cual están planeando tener servidores en las nubes con drones de baja órbita, esto para evitar que sigan operando.

Noticia.

http://thehackernews.com/2012/03/pirate-bay-plans-low-orbit-server.html

Otra noticia interesante es sobre los múltiples hackeos que han realizado los chinos, se dice que estos son realizados por un escuadrón en específico que son entrenados para hacer diversos tipos de hacking. El último hackeo que han hecho ha sido a un satélite de USA y aún se sabe que información fue tomada.

Noticia.

http://thehackernews.com/2011/10/us-satellites-was-victim-by-chinese.html

Entre los temas más predominantes del hacking en los satélites son sobre temas de dinero, censura e información gubernamentales.

Referencias.

Jim Geovedi, Raditya Iryandi, Raoul Chiesa. Hacking a Bird in the Sky

http://www.slideshare.net/geovedi/hacking-a-bird-in-the-sky-the-revenge-of-angry-birds

Satellite frequencies

http://www.inetdaemon.com/tutorials/telecom/satellite/frequencies.shtml

About VSAT Very Small Aperture Terminal

http://vsatcaribbean.com/vsat-satellite-basics-guide.html#About%20VSAT

FDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_frecuencia

TDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_tiempo

CDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_código

ATM photo

http://www.networkinv.com/wp-content/uploads/bgan-atm-630x298.jpg

Los satélites hoy en día son usados para:

- Transmitir en ciertas areas TV.

- Para realizar una red de datos corporativos.

- Para realizar una red de telefonía conmutada (ISP).

- Transmitir y recibir internet.

- Distribución de vídeos (cines).

- Realizar comunicación con el ISP (el proveedor de servicio del internet).

Existen 4 tipos de satélite:

- Satélites LEO (Low Earth Orbit, órbita baja) tienen una altitud de 500 - 2,000 km de la Tierra.

- Satélites MEO (Medium Earth Orbit, órbita media) tienen una altitud de 8,000 - 20,000 km de la Tierra.

- Satélites HEO (Highly Elliptical Orbit, órbita elíptica) tienen una altitud menor a los 35,786 km.

- Satélites GO (Geostationary Orbit, órbita geoestacionario), tienen una altitud de 35,786 km.

A continuación veremos una imagen que nos muestra el tipo de órbita que realiza cada uno de los tipos de satélites antes mencionados.

La mayoría de los satélites se componen de la siguiente manera:

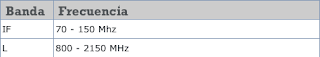

Las frecuencias utilizadas por las antenas son las siguientes:

Estas son las usadas por los satélites.

Las redes VSAT (Very Small Aperture Terminals) son redes privada de comunicación de datos vía satélite para intercambio de información. Se componen por estas características :

- Tienen 2 tipos de comunicación satélital.

- Se usa un pequeño disco como antena (diámetro 75cm - 2,4m).

- Son administrados por el HUB (en este caso desde una estación maestra).

Existen varios tipos de topologías del VSAT, estas son algunas:

- Transmisión simplex. La aplicación que tiene este tipo de topología es la transmisión de difusión como los son la TV y servicios de video así como el servicio de radio.

- Transmisión Duplex de Punto a Punto. La aplicación que tiene este tipo de topología es el transporte de telefonía de voz, datos y IP (especialmente en configuraciones asimétricas), redes corporativas, contribución y distribución de programas de TV.

- Transmisión de un punto a múltiples puntos. La aplicación que tiene este tipo de topología es para la creación de redes corporativas, negocios en servicio de TV, servicios de internet entre otros.

- Servicio de antena móvil. La aplicación que tiene este tipo de topología es para el periodismo electrónico por satélite, para emisión y difusión de eventos especiales, servicios marítimos entre otros.

- Red estrella. La aplicación que tiene este tipo de topología es usado para redes corporativas ó para la enseñanza a distancia.

- Red malla. La aplicación que tiene este tipo de topología es para crear redes de datos y telefonía nacional e internacional.

Existen 3 formas de acceder a ellos:

- FDMA (Frequency Division Multiple Access, Acceso Múltiple por división de frecuencia) es una técnica de multiplexación en múltiples protocolos de comunicaciones tanto digitales como analógicos, principalmente de radiofrecuencia, y entre ellos en los teléfonos móviles de redes GSM.

-

El acceso al medio se realiza diviendo el espectro disponible en canales, que corresponden a distintos rangos de frecuencia, asignando estos canales a los distintos usuarios y comunicaciones a realizar, sin interferirse entre sí.

- TDMA (Time Division Multiple Acces, Multiplexación por División de Tiempo) es una técnica que permite la transmisión de señales digitales y cuya idea consiste en ocupar un canal de transmisión a partir de distintas fuentes, de esta manera se logra un mejor aprovechamiento del medio de transmisión. TDMA es una técnica de múltiplexación que distribuye las unidades de información en ranuras ("slots") alternas de tiempo, proveyendo acceso múltiple a un reducido número de frecuencias.

- CDMA (Code Division Multiple Access, Multiplexación por División de Código) es un término genérico para varios métodos de multipleación o control de acceso al medio basados en la tecnología de espectro expandido pueden emplearse indistintamente espectro ensanchado, expandido, difuso o disperso.

Los datos a transmitir simplemente se les aplica la función lógica XOR con el código de transmisión, que es único para ese usuario y se emite con un ancho de banda significativamente mayor que los datos.

Como se pudieron percatar los satélites son bien usados para casi las mayorías de las cosas que sucede en el mundo en cuestiones de tecnología y aquí es donde los hackers se involucran más; En la red se confía cierta información como de gobierno, clientes, ventas, multimedia, telefonía, acceso al banco, entre muchos otros, teniendo acceso a esta información se podría causar desde un simple robo hasta ocasionar un posible guerra.

Actualmente existen algunos tipos de ataques de satélite:

Servicio Denegado (DoS).

- Jam Uplink es crear una interferencia en el enlace de subida.

- Overpower Uplink es tener el dominio de un enlace de subida.

- Jam Downlink es crear una interferencia en el enlace de subida.

Posicionamiento Orbital (Orbital Positioning).

- Comando directo (Direct Commanding) es tener un acceso directo al satélite y poder controlar su funcionalidades de orbitación.

Algunos hackers buscan alguna vulnerabilidad en los ATM's que tienen comunicación por satélite.

Actualmente el banco tiene dos problemas el primero es por parte de los usuarios y el segundo el sistema.

Por parte del usuario se tienen los problemas de una contraseña débil, son muy vulnerables al pishing y algunos les falta un poco de habilidades.

Por parte del sistema se tiene problemas porque los sistemas están fuera de tiempo, están configurados de una manera insegura y algunos tienen puertos inseguros o algunos simplemente dejan puertos abiertos.

Otro caso que me pareció muy interesante fue que unos hackers quieren comenzar a poner en órbita satélites para evitar la censura en la internet, esto debido a la propuesta de leyes como SOPA. Aquí les pongo un video sobre el proyecto que proponen y una liga a la noticia.

Noticia.

http://thehackernews.com/2012/01/hackers-launching-own-satellites-in.html

Existe una noticia muy relacionada sobre la censura también pero este va relacionada con la famosa página llamada ThePirateBay, en la cual están planeando tener servidores en las nubes con drones de baja órbita, esto para evitar que sigan operando.

Noticia.

http://thehackernews.com/2012/03/pirate-bay-plans-low-orbit-server.html

Otra noticia interesante es sobre los múltiples hackeos que han realizado los chinos, se dice que estos son realizados por un escuadrón en específico que son entrenados para hacer diversos tipos de hacking. El último hackeo que han hecho ha sido a un satélite de USA y aún se sabe que información fue tomada.

Noticia.

http://thehackernews.com/2011/10/us-satellites-was-victim-by-chinese.html

Entre los temas más predominantes del hacking en los satélites son sobre temas de dinero, censura e información gubernamentales.

Referencias.

Jim Geovedi, Raditya Iryandi, Raoul Chiesa. Hacking a Bird in the Sky

http://www.slideshare.net/geovedi/hacking-a-bird-in-the-sky-the-revenge-of-angry-birds

Satellite frequencies

http://www.inetdaemon.com/tutorials/telecom/satellite/frequencies.shtml

About VSAT Very Small Aperture Terminal

http://vsatcaribbean.com/vsat-satellite-basics-guide.html#About%20VSAT

FDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_frecuencia

TDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_tiempo

CDMA

http://es.wikipedia.org/wiki/Acceso_múltiple_por_división_de_código

ATM photo

http://www.networkinv.com/wp-content/uploads/bgan-atm-630x298.jpg

martes, 7 de mayo de 2013

Infográfico de 4G LTE

Glosario

- MME (Entidad de Gestión de Movilidad): Es el control del nodo clave para el acceso a la red LTE.

Referencia:

http://www.heavyreading.com/details.asp?sku_id=2806&skuitem_itemid=1382

martes, 30 de abril de 2013

Uso eficiente de energía en redes de la telecomunicación

Se eligió un paper sobre el consumo eficiente de energía en el area de

redes de la telecomunicación para realizar un resumen de el, y a continuación

veremos el tema y los autores:

An Energy Efficient Routing Mechanism for Wireless Sensor Networks

by Ruay-Shiung Chang and Chia-Jou Kuo

Ahora hablaremos de lo que se habla en este paper. Se habla sobre la

propuesta de un nuevo protocolo de ruteo llamado MECH (Maximum Energy

Cluster Head) en el que tiene como propiedades autoconfiguración y

árbol jerarquico de ruteo, y en este protocolo que proponen se tiene

una gran ventaja en comparación con una existen que trata de

solucionar la misma problematica, se llama LEACH (Low Energy Adaptive

Clustering Hierarchy) en el que dicho protocolo esta basado clustering

en el cual los nodos no usados como cabezas del cluster son apagados

sus RF hasta un tiempo preajustado de tiempo, sin embargo tiene un

inconveniente de que el clúster no se distribuye de manera uniforme

debido a su rotación aleatoria de sus cabezas.

El enfoque principal del protocolo de ruteo esta dividido en rondas y

cada ronda consiste de 3 fases: fase de establecimiento, fase estable

y fase de expedición. Por cada ronda se crean clusters.

Inicialización de un cluster. Cada nodo hace una emisión a sus vecinos

con un mensaje de hola, el TTL de el mensaje hola se coloca en uno

cuando solamente se necesita reunir a los vecinos de una llamada.

El rango del radio de transmisión se coloca, en el cual esto hace que el

comportamiento de los clusters se limite. Cada nodo guarda el número

de sus vecinos. Se define un parámetro del sistema llamado número de

clúster (CN). Cuando el número de vecinos de un nodo alcanza el valor

dado CN, el nodo irá a difundir el mensaje "publicitario" a sus vecinos

principales. El anuncio es informar a todos los nodos que "yo soy una

cabeza del cluster".

Todos los nodos que reciban el mensaje "publicitario", lo guardan y comenzarán a

iniciar un temporizador de interrupción. Además, dichos nodos no emiten la

"publicidad", incluso si su número de vecinos alcanza al CN. Esto se debe a

que se establece que solamente hay una sola cabeza en el cluster en un cierto radio.

Después del tiempo de interrupción, cada nodo selecciona una cabeza en

el cluster acorde a la intensidad de la señal y envía devuelta un

mensaje a su cabeza en el cluster. Después de hacer eso, casa cabeza

en el cluster sabra su miembro en el cluster. Para sincronizar la

transmisión en la fase estable se necesita una proporción al número de

miembros del cluster. Para hacer la sincronización cada cabeza del

cluster cuenta el total de número de sus miembreos en el cluster y

cada transmisión de información a su estación base. La estación base

calcula el número máximo de intervalos de tiempo necesitados para

transmitir esta información a cada cabeza de cluster. Como se puede

apreciar en la parte de abajo las 3 fases de las que se hablan.

cluster es limitado por CN, la cabeza del cluster puede programar el

intervalo de tiempo TDMA para cada miembro del clúster en cada ronda.

Cada nodo se convertirá en el receptor, luego la cabeza del clúster

transmitirá un mensaje que contiene la información del intervalo de

tiempo del TDMA. Cada miembro del clúster mantendrá el transceptor

hasta que el intervalo de tiempo establecido. Además, también

transmite el valor de la energía restante. La cabeza del clúster

mantiene una tabla de cuales nodos tiene la máxima energía en la ronda

actual. Después de que se reenvía los datos de la estación base, se

selecciona un nodo que tiene el máximo poder y se coloca como la

cabeza del clúster en la siguiente ronda.

En la siguiente ronda en la misma fase, se transmitirá información

que contiene la nueva cabeza del clúster en la ronda actual.

Fase estable. Una vez que los clústers son creados y el TDMA se ha

programado, la transmisión de datos puede comenzar. Asumiendo que los

nodos siempre tienen datos a transmititr, ellos envían sus datos y

energía durante el intervalo de tiempo asignado a la cabeza del

clúster. Los nodos del clúster ajustan sus transmisión de energía de

manera dinámica dependiendo de la intensidad de la señal de las

transmisiones de la cabeza del clúster.

En la fase estable solamente la cabeza del clúster siempre estará como

transceptor. Los miembros del clúster solamente estarán como receptores

durante el intervalo de tiempo asignado.

Fase de expedición. MECH usa dos parámetros para establecer la

jerárquia que existe en relación en los clústers: hop_count (cuenta de

saltos) y energy level (el nivel de energía). Los pasos siguientes

describen como el MEC implementa la jerárquia.

Paso 1: La estación base transmite un mensaje de hola periodicamente.

El mensaje contiene 2 tipos de información: una es el hop_count desde

la estación base hacía la cabeza del clúster y el otro es el energy

level. El hop_count es asignado a 0 y el energy level es colocado de

manera inicial como infinito. Todo miembro del clústes que no sea la

cabeza ignora el mensaje. Cuando el mensaje se recibe, la cabeza del

clúster agrega un uno al contador de hop_count y lo compara con el

energy level en el mensaje, sí la cabeza del clúster actual esta más

abajo de energía el energy level es remplazado con aquel cabeza del

clúster actual.

Paso 2: Después de que la cabeza del clúster reciba el mensaje de

hola, la cabeza del clúster guardará la cabeza que transmite el

mensaje de hola. Por lo tanto, la cabeza del clúster que transmite

se convertirá en el reenvío de la cabeza del clúster a la estación

base para la cabeza de este clúster. Este mecanismo es similar a la

de un enrutamiento a distancia de vectores.

Paso 3: Sí la cabeza del clúster recibe algún mensaje de hola, este

hara decisiones acorde a las siguientes reglas:

Case 1: Sí hop_count_old < hop_count_new, no hacer nada;

Case 2: Sí hop_count_old > hop_count_new, reemplazar el reenvío a

la cabeza del clúster;

Case 3: hop_count_old = hop_count_new, entonces Sí energy_old >

energy_new entonces se reemplaza la cabeza del clúster; Si no no

sé hace nada;

Las características principales del MECH son las siguientes:

- Reducen la disipación de energía.

- Auto-configuración y coordinación.

- Cabeza del clúster tiene su máxima energía.

- Carga balanceada

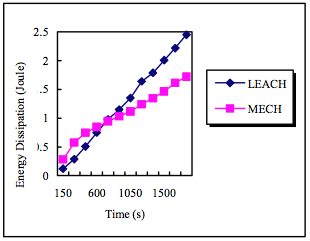

A continuación vemos el rendimiento que tiene MECH vs LEACH, se muestran

como disipan la energía con 10, 15 y 20 clústers.

10 clústers

15 clústers

20 clústers

Referencia:

An Energy Efficient Routing Mechanism for Wireless Sensor Networks

by Ruay-Shiung Chang and Chia-Jou Kuo

URL: http://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=1620396

by Ruay-Shiung Chang and Chia-Jou Kuo

URL: http://ieeexplore.ieee.org/stamp/stamp.jsp?tp=&arnumber=1620396

martes, 23 de abril de 2013

Control de Congestión en TCP

A continuación daré un resumen sobre "El Control de la Congestión en

TCP" ( TCP Congestion Control) por M. Allman, V. Paxson, et al. .

Se hablan de 4 algorítmos que son usados para evitar la congestión en TCP, los algorítmos son los siguientes: comienzo lento (slow start), evitación de congestión (congestion avoidance), retransmición rápida (fast retransmit) y recurperación rápida (fast recovery).

Comienzo Lento (Slow Start) / Evitación de Congestión (Congestion Avoidance).

Para los algorítmos de comienzo lento (slow start) y evitación de congestión (congestion avoidance) estos deben ser usados por un emisor de TCP para controlar la cantidad de datos son enviados por la red, se crean dos variables por cada transmisión creada al enviar datos, dichas variables son las siguientes congestion window (cwnd) y advertised window (rwnd), el cwnd es el que marca un limite a la cantidad a enviar de datos por medio de la red en el lado del emisor de datos, mientras que en el rwnd es un receptor que marca como limite la cantidad de datos que se reciben.

Existe otra variable en el algorítmo de comienzo lento (slow start) llamada the slow start threshold (ssthresh), el cual es usado para determinar si se esta usando el algorítmo slow start o congestion avoidance para hacer control de la transmisión de datos. Para comenzar la transmisión en la red con condiciones desconocidas esta requiere hacer una prueba usando la red con transmisiones lentas de datos para determinar la disponibilidad de transmisión de datos, esto con el fin de evitar una congestión en la red.

El algorítmo de slow start es usado con el propósito de comenzar una transferencia de datos o después de haber reparado una pérdida de datos y hacer una retransmisión de datos.

Rápida retransmisión (Fast Retransmit) / Rápida recuperación (Fast Recovery).

Al momento de recibir algún dato y hacer un ACK de confirmación este debe hacer un duplicado del mismo ACK cuando hay una falla en la transmisión cuando el segmento llega, el propósito del ACK es para informar al receptor que el segmente enviado ha sido roto y que número de secuencia es esperada, desde la prespectica del receptor el duplicado puede ser causado por un número de problemas en la red.

Estos pueden ser causados por un segmento roto, en dicho caso todos los segmentes después de haber pérdido el segmente de datos este hará un duplicado de ACK's hasta que la pérdida haya sido reparada. También el duplicado de los ACK's puede ser causado por una replicación de ACK o de segmentos de datos en la red. Adicionalmente un emisor TCP debe enviar un ACK inmediatamente cuando el segmento se encuentra lleno.

El TCP emisor debe usar el algorítmo de fast retransmit para detectar y reparar datos perdidos, todo en base a los ACK's duplicados. El algorítmo de fast retransmit usa la llegada del duplicado de 3 ACK's como indicación de que un segmento ha sido pérdido. Después de recibir 3 duplicados ACK's, TCP realiza una retransmisión de lo que parece ser el segmento faltante, sin tener un timeout.

Después el algorítmo de fast retransmit envía lo que parece ser el segmento faltante, el algorítmo de fast recovery es el que hace las decisiones de la transmisión de nuevos datos hasta que ningún dúplicado de ACK llegue.

La razón por la que no se usa el algorítmo de slow start es que el receptor de los dúplicados de los ACK's no solamente indica que el segmente de datos ha sido pérdido si no que también el segmentos de datos ha quedado fuera de la red.

En otras palabras desde que se reciben datos solo se pueden generar un dúplicado de ACK's cuando el segmento de datos ha sido recibido, el segmento se ha salido de la red y se ha quedado en el receptor del buffer, y ahora no consume datos de la red.

Referencia:

URL http://www.hjp.at/doc/rfc/rfc5681.html

Se hablan de 4 algorítmos que son usados para evitar la congestión en TCP, los algorítmos son los siguientes: comienzo lento (slow start), evitación de congestión (congestion avoidance), retransmición rápida (fast retransmit) y recurperación rápida (fast recovery).

Comienzo Lento (Slow Start) / Evitación de Congestión (Congestion Avoidance).

Para los algorítmos de comienzo lento (slow start) y evitación de congestión (congestion avoidance) estos deben ser usados por un emisor de TCP para controlar la cantidad de datos son enviados por la red, se crean dos variables por cada transmisión creada al enviar datos, dichas variables son las siguientes congestion window (cwnd) y advertised window (rwnd), el cwnd es el que marca un limite a la cantidad a enviar de datos por medio de la red en el lado del emisor de datos, mientras que en el rwnd es un receptor que marca como limite la cantidad de datos que se reciben.

Existe otra variable en el algorítmo de comienzo lento (slow start) llamada the slow start threshold (ssthresh), el cual es usado para determinar si se esta usando el algorítmo slow start o congestion avoidance para hacer control de la transmisión de datos. Para comenzar la transmisión en la red con condiciones desconocidas esta requiere hacer una prueba usando la red con transmisiones lentas de datos para determinar la disponibilidad de transmisión de datos, esto con el fin de evitar una congestión en la red.

El algorítmo de slow start es usado con el propósito de comenzar una transferencia de datos o después de haber reparado una pérdida de datos y hacer una retransmisión de datos.

Rápida retransmisión (Fast Retransmit) / Rápida recuperación (Fast Recovery).

Al momento de recibir algún dato y hacer un ACK de confirmación este debe hacer un duplicado del mismo ACK cuando hay una falla en la transmisión cuando el segmento llega, el propósito del ACK es para informar al receptor que el segmente enviado ha sido roto y que número de secuencia es esperada, desde la prespectica del receptor el duplicado puede ser causado por un número de problemas en la red.

Estos pueden ser causados por un segmento roto, en dicho caso todos los segmentes después de haber pérdido el segmente de datos este hará un duplicado de ACK's hasta que la pérdida haya sido reparada. También el duplicado de los ACK's puede ser causado por una replicación de ACK o de segmentos de datos en la red. Adicionalmente un emisor TCP debe enviar un ACK inmediatamente cuando el segmento se encuentra lleno.

El TCP emisor debe usar el algorítmo de fast retransmit para detectar y reparar datos perdidos, todo en base a los ACK's duplicados. El algorítmo de fast retransmit usa la llegada del duplicado de 3 ACK's como indicación de que un segmento ha sido pérdido. Después de recibir 3 duplicados ACK's, TCP realiza una retransmisión de lo que parece ser el segmento faltante, sin tener un timeout.

Después el algorítmo de fast retransmit envía lo que parece ser el segmento faltante, el algorítmo de fast recovery es el que hace las decisiones de la transmisión de nuevos datos hasta que ningún dúplicado de ACK llegue.

La razón por la que no se usa el algorítmo de slow start es que el receptor de los dúplicados de los ACK's no solamente indica que el segmente de datos ha sido pérdido si no que también el segmentos de datos ha quedado fuera de la red.

En otras palabras desde que se reciben datos solo se pueden generar un dúplicado de ACK's cuando el segmento de datos ha sido recibido, el segmento se ha salido de la red y se ha quedado en el receptor del buffer, y ahora no consume datos de la red.

Referencia:

| Title | TCP Congestion Control |

|---|---|

| Author | M. Allman, V. Paxson, E. Blanton |

| Date | September 2009 |

martes, 16 de abril de 2013

Generación de tráfico en topología

Para la generación de tráfico en una topología simplemente se genero una función llamada "generaTrafico" la cual comienza ha hacer asignación de IP's a cada nodo existente en la topología y comienza a generar tráfico en la misma. Aquí esta el código:

Esto es una animación de ejemplo de la topología generada en el código:

Esto es una animación de ejemplo de la topología generada en el código:

martes, 9 de abril de 2013

Generación de topologías

Como práctica de laboratorio realice una topología estrella usando el simulador ns-3. Aquí una muestra de lo que es una topología estrella que consiste en un conjunto de nodos al cual se comunican a tráves de un nodo para comunicar a otro nodo en el otro extremo.

El código que hace la simulación fue realizado en C++ como se puede apreciar en la parte de abajo.

Esta es la animación presentada:

Video.

Foto.

GIF:

El código que hace la simulación fue realizado en C++ como se puede apreciar en la parte de abajo.

Esta es la animación presentada:

Video.

Foto.

GIF:

martes, 5 de marzo de 2013

Experimentando con ns-3

Hablaremos sobre la instalación y un experimento que se corrió como ejemplo sobre ns-3. Lo primero que necesitamos hacer es descargar el archivo tar.gz2 por medio de este link:

ó simplemente con curl lo descargamos desde la terminal:

Ahora corremos build.py que se encuentra dentro de la carpeta de ns-allinone-3.15/ para configurar el ns-3 :

Luego para verificar que se haya instalado correctamente probamos ejecutando lo siguiente:

Al finalizar veremos algo como lo siguiente, donde muestran los modulos que se han probado donde menciona cuales pasaron el test, cuales se evitaron, fallaron y se rompieron.

Después de verificar la instalación corremos un ejemplo dentro de la carpeta wireless/ llamado mixed-wireless.py de la siguiente manera:

Después de verificar la instalación corremos un ejemplo dentro de la carpeta wireless/ llamado mixed-wireless.py de la siguiente manera:

Luego podemos observar que nos genero diversos archivos con extensión .pcap que pueden ser visualizados con Wireshark.

Si tenemos instalado Wireshark este se abrirá por default si abrimos un archivo de los generados.

martes, 26 de febrero de 2013

Quality of Service (QoS)

Quality of Service (QoS) que en inglés significa calidad de servicio,

es un conjunto de tecnologías que garantizan la transmisión de cierta

cantidad de información en un tiempo determinado a uno o varios

dispositivos, esto quiere decir que si por ejemplo nosotros tenemos un

uniservicio (télefono VoIP, cable e internet) podamos navegar por

internet de la misma manera que realizamos una llamada y al mismo

tiempo juguemos un juego en línea sin problema alguno.

QoS prioritiza el tráfico en tu red separandoló en 4 tipos de colas:

Voz, video, datos y tráfico de internet, estos se les asigna

diferentes niveles de prioridad y de los cuales tu puedes cambiar en

cualquier momento.

QoS prioritiza el ancho de banda disponible en función de las necesidades del usuario y basándose en una serie de criterios que clasifican el tráfico, esto puede depender del tipo de usuario que eres por ejemplo sí tu perfil es que de querer calidad de llamadas entonces tú configuración debe ser como en el de la imágen de abajo.

Donde VoIP tiene alta prioridad, datos y video media prioridad y tráfico de internet prioridad baja.

La calidad del servicio se identifica por los paquetes que pasan desde su origen hasta el destino, los problemas más comunes que existen de las cuales nos ayudan a medir la calidad de servicio son los siguientes: Paquetes suelos, retardos, jitter, entrega de paquetes fuera de orden y errores.

Este problema requiere un protocolo que pueda arreglar los paquetes fuera de orden a un estado isócrono a una vez que ellos lleguen a su destino. Esto es especialmente importante para flujos de datos de video y VoIP donde la calidad es dramáticamente afectada tanto por latencia y pérdida de sincronía.

Ahora que hemos visto una introducción de QoS podemos ver como se mide el QoS en VoIP.

El enfoque que le daremos será en como se garantiza el tráfico de paquetes por voz para que no haiga retardos o haiga diferentes interferencias desde una baja prioridad de tráfico.

Problemas a tomar en cuenta son los siguientes:

Latencia.

Los retardos de las llamadas en ida y vuelta se encuentran desde 250ms o más. UIT-T G.114 recomienda un máximo de un 150 ms solamente de una vía de latencia. Debido a que la ruta de la voz incluyen datos que van a estar en la internet pública, es necesario que la propia red debe tener latencias de tránsito de menos de 150 ms.

La mayoría de las redes SLA (Acuerdo de nivel de servicio) específica el nivel máximo de latencia:

Jitter.

Jitter puede ser medido de varias maneras, a continuación veremos algunas establecidas por IETF (Internet Engineering Task Force):

RTP Protocolo de Transporte de Tiempo Real. Es un protocolo de nivel de sesión utilizado para la transmisión de información en tiempo real, como por ejemplo audio y video en una video-conferencia.

RTP Control Protocol Extended Reports. Protocolo de Control de Reportes Extendidos.

Buffer jitter se usa para compensar la varianza de retardo. Son efectivos en varianzas de retardos menores a 100 ms. El nivel aceptable de jitter en la mayor parte de la red específicados por SLA son los siguientes:

Pérdida de datos VoIP no es tolerante a la pérdida de datos, inclusive aunque el 1% de los datos fuera perdido este puede ser significativamente degrado, el VoIP usa un codec llamado G.711 y otros tipos de codecs de compresión que hacen tolerable a menor pérdida de datos.

Por parte de Cisco se dice que el codec de default el G.729 requiere menos del 1% para evitar llamadas inaudibles. Aunque idealmente no debería de haber ninguna pérdida.

El nivel aceptable de pérdida de datos en la mayor parte de la red específicados por SLA son los siguientes:

Herramientas de Monitoreo de QoS en VoIP Audio.

Nos permite medir la calidad de servicio de VoIP.

http://www.sevana.fi/aqua_wiki.phpVoIPmonitor.

Nos permite sniffear paquetes SIP RTP y RTCP.

http://www.voipmonitor.org/

Prognosis VoIP Monitor. Puedes administrar la calidad de servicio de algunos servicios como Avaya, Cisco y MicrosoftLync en VoIP.

http://www.prognosis.com/products/uc-products/prognosis-voip-monitor

Fuentes de información:

VoIP

http://www.voip-info.org/wiki/view/QoS

QoS

http://www.muycomputer.com/2012/10/04/qos-que-es-para-que-sirve-y-como-habilitarlo-en-un-router-d-link

QoS prioritiza el ancho de banda disponible en función de las necesidades del usuario y basándose en una serie de criterios que clasifican el tráfico, esto puede depender del tipo de usuario que eres por ejemplo sí tu perfil es que de querer calidad de llamadas entonces tú configuración debe ser como en el de la imágen de abajo.

Donde VoIP tiene alta prioridad, datos y video media prioridad y tráfico de internet prioridad baja.

La calidad del servicio se identifica por los paquetes que pasan desde su origen hasta el destino, los problemas más comunes que existen de las cuales nos ayudan a medir la calidad de servicio son los siguientes: Paquetes suelos, retardos, jitter, entrega de paquetes fuera de orden y errores.

- Paquetes sueltos

Los ruteadores pueden fallar en liberar algunos

paquetes si ellos llegan cuando los buffers ya están llenos, entonces

algunos, ninguno o todos los paquetes pueden quedar sueltos

dependiendo del estado de la red, y es imposible determinar que

pasará.

- Retardos

- Jitter

- Entrega de paquetes

Este problema requiere un protocolo que pueda arreglar los paquetes fuera de orden a un estado isócrono a una vez que ellos lleguen a su destino. Esto es especialmente importante para flujos de datos de video y VoIP donde la calidad es dramáticamente afectada tanto por latencia y pérdida de sincronía.

- Errores

Ahora que hemos visto una introducción de QoS podemos ver como se mide el QoS en VoIP.

El enfoque que le daremos será en como se garantiza el tráfico de paquetes por voz para que no haiga retardos o haiga diferentes interferencias desde una baja prioridad de tráfico.

Problemas a tomar en cuenta son los siguientes:

- Latencia. Tomar el retardo de paquetes entregados.

- Jitter. Las variaciones en retardos de paquetes entregados.

- Paquetes perdidos. Mucho tráfico en la red causa que en la red cause

algún tipo de interferencia.

Para el usuario final, largos retardos son pesados y pueden causar el

efecto de ecos en las llamadas, es díficil tener llamadas de alta

calidad con largos retardos.

El jitter causa un extraño efecto de sonido en las llamadas VoIP, pero

este puede ser manejado con un cierto cambio de grados con el buffer

del jitter.

Latencia.

Los retardos de las llamadas en ida y vuelta se encuentran desde 250ms o más. UIT-T G.114 recomienda un máximo de un 150 ms solamente de una vía de latencia. Debido a que la ruta de la voz incluyen datos que van a estar en la internet pública, es necesario que la propia red debe tener latencias de tránsito de menos de 150 ms.

La mayoría de las redes SLA (Acuerdo de nivel de servicio) específica el nivel máximo de latencia:

- Axioware SLA 65 ms de latencia.

- Internap SLA 45 ms de latencia.

- Qwest SLA 50 ms de latencia.

- Verio SLA 55 ms de latencia.

Jitter.

Jitter puede ser medido de varias maneras, a continuación veremos algunas establecidas por IETF (Internet Engineering Task Force):

RTP Protocolo de Transporte de Tiempo Real. Es un protocolo de nivel de sesión utilizado para la transmisión de información en tiempo real, como por ejemplo audio y video en una video-conferencia.

RTP Control Protocol Extended Reports. Protocolo de Control de Reportes Extendidos.

Buffer jitter se usa para compensar la varianza de retardo. Son efectivos en varianzas de retardos menores a 100 ms. El nivel aceptable de jitter en la mayor parte de la red específicados por SLA son los siguientes:

- Axioware SLA 0.5 ms de jitter.

- Internap SLA 0.5 ms de jitter.

- Qwest SLA 2 ms de jitter.

- Verio SLA 0.5 ms de jitter.

- Viterla SLA 1 ms de jitter.

Pérdida de datos VoIP no es tolerante a la pérdida de datos, inclusive aunque el 1% de los datos fuera perdido este puede ser significativamente degrado, el VoIP usa un codec llamado G.711 y otros tipos de codecs de compresión que hacen tolerable a menor pérdida de datos.

Por parte de Cisco se dice que el codec de default el G.729 requiere menos del 1% para evitar llamadas inaudibles. Aunque idealmente no debería de haber ninguna pérdida.

El nivel aceptable de pérdida de datos en la mayor parte de la red específicados por SLA son los siguientes:

- Axioware SLA 0% de pérdida de datos.

- Internap SLA 0.3% de pérdida de datos.

- Qwest SLA 0.5% de pérdida de datos.

- Verio SLA 0.1% de pérdida de datos.

Herramientas de Monitoreo de QoS en VoIP Audio.

Nos permite medir la calidad de servicio de VoIP.

http://www.sevana.fi/aqua_wiki.phpVoIPmonitor.

Nos permite sniffear paquetes SIP RTP y RTCP.

http://www.voipmonitor.org/

Prognosis VoIP Monitor. Puedes administrar la calidad de servicio de algunos servicios como Avaya, Cisco y MicrosoftLync en VoIP.

http://www.prognosis.com/products/uc-products/prognosis-voip-monitor

Fuentes de información:

VoIP

http://www.voip-info.org/wiki/view/QoS

QoS

http://www.muycomputer.com/2012/10/04/qos-que-es-para-que-sirve-y-como-habilitarlo-en-un-router-d-link

martes, 19 de febrero de 2013

Lab 3: Repetidor de señal WiFi con Pringles

Para poder hacer un repetidor de señal WiFi con un bote de pringles necesitaremos el siguiente material:

- Bote de pringles (claro esta) de 139g.

- Una varilla roscada de 30cm con un grosor de 5mm.

- 6 arandelas de 5mm de rosca interior.

- Adaptador WiFi USB.

- 12 tuercas de 5 mm de grosor.

- Fondo de botella (en mi caso yo use un bote de agua ciel, porque su fondo es algo plano).

- Cable macho-hembra usb para poder extender la conexión, y colocar el adaptador USB WiFi.

Para mayor referencia colocare fotos de cada materia:

Varilla (se puede hacer en grande para observarlo en detalle).

Tuercas.

Arandela.

Adaptador USB WiFi.

Cable macho-hembra USB.

Bote de pringles.

Primero lo que tenemos que hacer es cortar la varilla de 30cm a la mitad del tamaño del bote. Después de cortar la varilla a la mitad del tamaño del bote, meteremos 6 veces consecutivas en la varilla una tuerca seguida de una arandela y luego otra tuerca, en donde la primera y tercera vez se ponen materiales como el fondo de una botella y en el tercero se pone la tapa de pringles como en la imágen debajo.

Esto puede funcionar incluso aunque no se encuentren separados de manera uniforme. Ahora haremos un agujero justo en la posición que se muestra en la imágen debajo para que entre el adaptador USB de WiFi, dicho adaptador tiene que entrar al menos 1 cm dentro del bote.

Después tapamos el bote de pringles y metemos en el agujero el adaptador USB WiFi.

Ahora probemos el alcance con una herramienta llamada inSSIDer que actualmente esta disponible para Mac, Linux y Windows, esta nos permite poner a prueba nuestro WiFi y hotspot; nos ayuda determinar el rendimiento de WiFi o hostpot, gráficarlo, determinar el alcance (dBm).

En mi caso por tener problemas con el adaptador de WiFi tuve que usar una máquina virtual de windows y probar dicho software ahí.

Primero les mostrare capturas de pantalla usando el adaptador WiFi sin usar el bote de pringles.

Ahora probemos con el bote pringles.

Aquí les dejo el log de los datos el cual puede ser importado en el software para visualizarlo.

martes, 12 de febrero de 2013

Actividad de laboratorio #3 Infográfico de protocolo SSH

El infográfico escogido fue el del protocolo de SSH en donde se trata de hacer un énfasis que usando SSH es más seguro, que usar Telnet. Ya que Telnet no implementa ningún sistema de encriptación este puede ser interceptado por una simple técnica de man in the middle.

Fuentes de imagenes:

http://images.kaneva.com/filestore1/2310101/2907551/backgroundUwall.jpg

http://zeldor.biz/wp-content/uploads/2011/04/tunnel.png

http://upload.wikimedia.org/wikipedia/commons/7/75/Internet-ShortcutSZ.png

http://www.veryicon.com/icon/png/Hardware/Hardware%201/Server.png

http://icongal.com/gallery/image/135626/folded_paper_plane.png

http://www.pedroscostumes.com/js/tinymce/plugins/imagemanager/files/Prisoner.png

http://fc03.deviantart.net/fs70/f/2011/006/3/6/wrinkled_paper_texture__by_christianluannstock-d36jws6.png

Suscribirse a:

Entradas (Atom)

;04014806.jpg)